Am 22.10.2023 haben wir eine beta-Version des cloud ahead Sovereign Cloud Benchmarks veröffentlicht. In diesem Artikel schildern wir die zugrundeliegende Methodik des Anbietervergleichs.

Was ist eine souveräne Cloud?

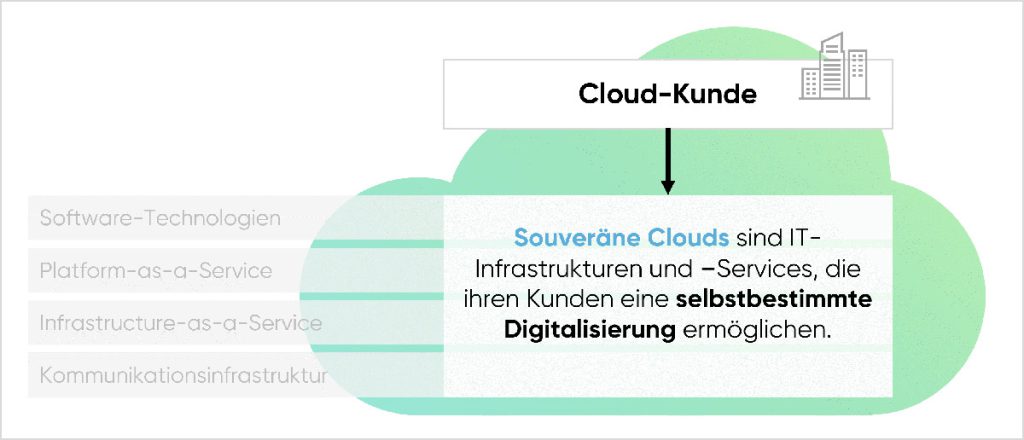

cloud ahead definiert Souveräne Clouds als IT-Infrastrukturen und –Services, die ihren Kunden eine selbstbestimmte Digitalisierung ermöglichen.

Die Schlüsselworte der Definition sind:

- IT-Infrastrukturen und -Services: Die Souveränität bezieht sich somit nicht auf Komponenten, wie Chips oder Rohstoffe wie Silizium, sondern lediglich auf Kommunikationsinfrastruktur, IaaS, PaaS und SaaS.

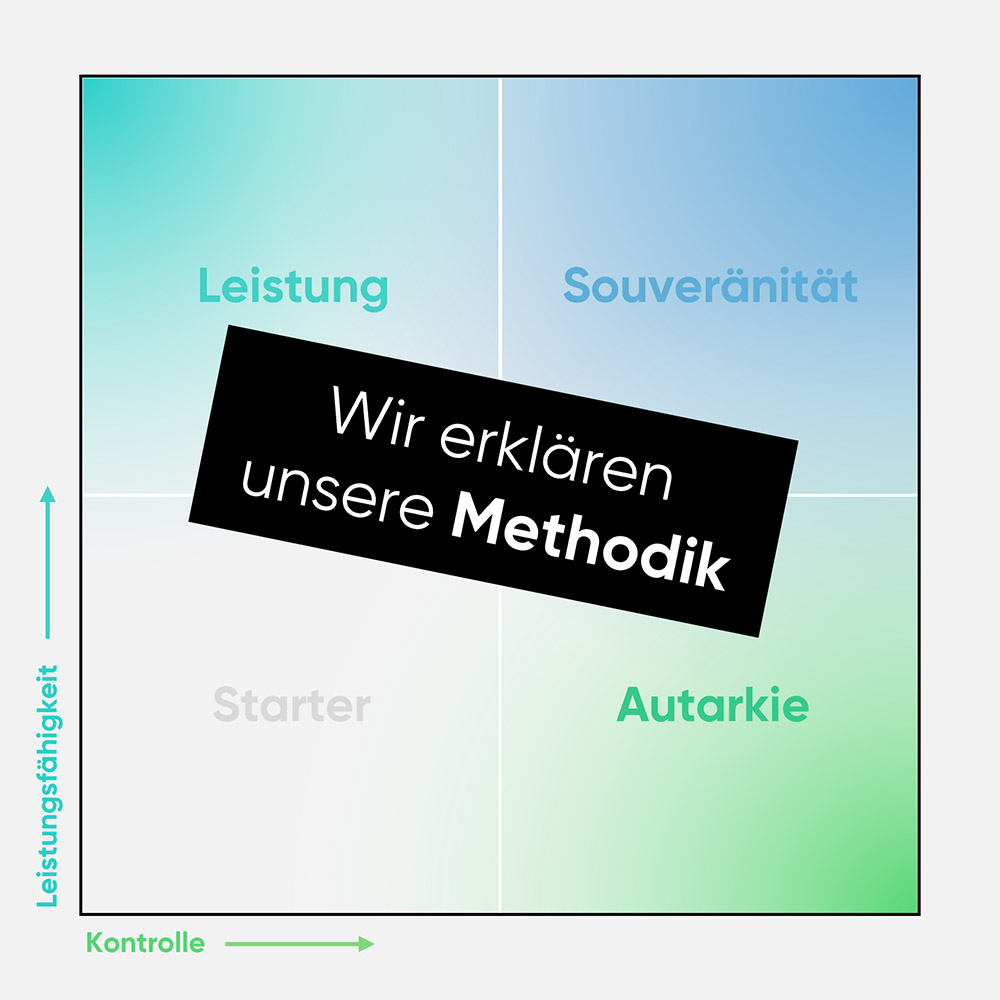

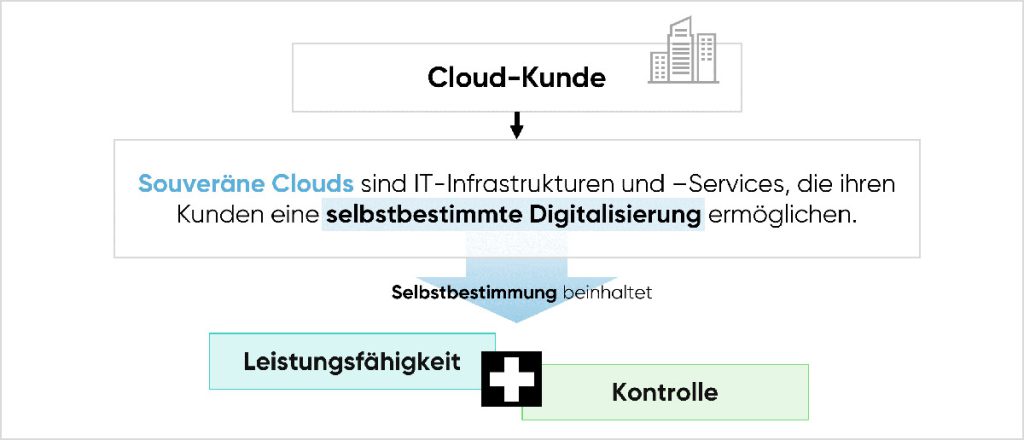

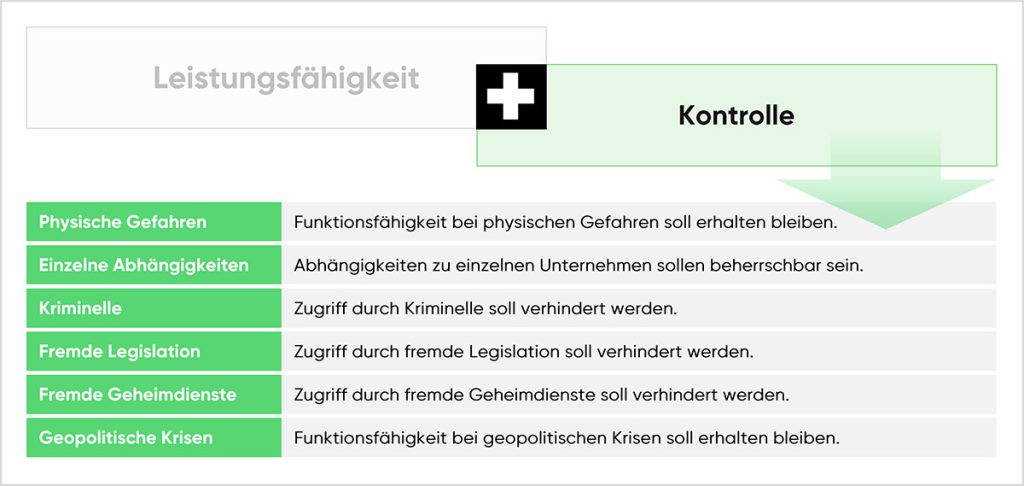

- Selbstbestimmung: Im Zeitalter fortgeschrittener Digitalisierung beinhaltet Souveränität nicht nur das Thema Kontrolle, also den Schutz der bestehenden IT-Infrastruktur vor Ausfällen oder Datendiebstahl. Souveränität beinhaltet gleichermaßen die eigene Fähigkeit attraktive digitale Leistungen für sich selbst und seine KundInnen oder BürgerInnen zu erbringen.

Was bedeuten Leistungsfähigkeit und Kontrolle für Cloud-Kunden konkret?

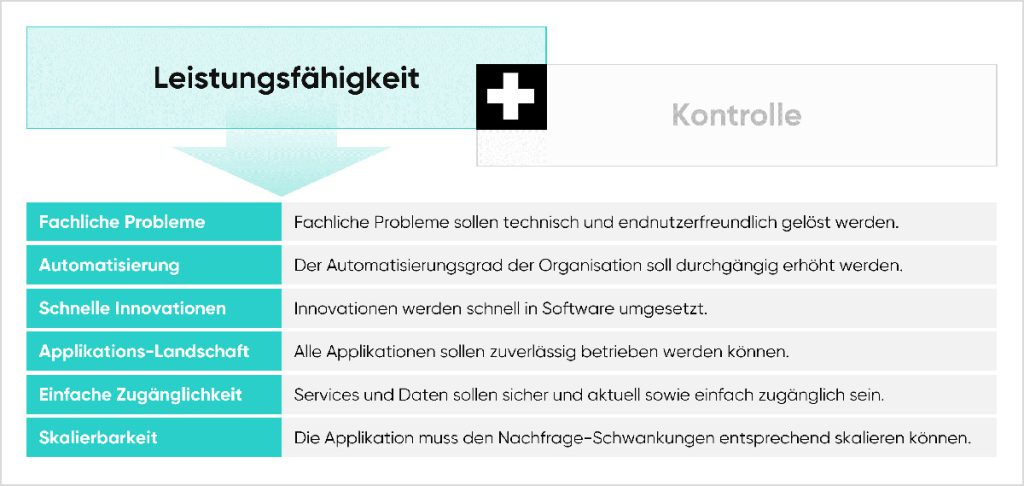

Nutzer von IT-Infrastrukturen und -Services empfinden sich in der Regel als digital leistungsfähig, wenn sie mit Hilfe der IT folgende Ziele erreichen:

- Fachliche Probleme werden technisch und endnutzerfreundlich gelöst.

- Der Automatisierungsgrad der Organisation wird durchgängig erhöht.

- Innovationen werden schnell in Software umgesetzt.

- Alle Applikationen sollen zuverlässig betrieben werden können.

- Services und Daten sollen sicher und aktuell sowie einfach zugänglich sein.

- Applikationen skalieren den Nachfrage-Schwankungen entsprechend.

Nutzer von IT-Infrastrukturen und -Services haben wiederum ein hohes Maß an Kontrolle, wenn ihre IT folgenden Anforderungen genügt:

- Die Funktionsfähigkeit bei physischen Gefahren (wie Feuer oder Erdbeben) bleibt erhalten.

- Abhängigkeiten zu einzelnen Unternehmen (wie Microsoft oder VMware) bleiben beherrschbar.

- Der Zugriff durch Kriminelle wird verhindert.

- Der Zugriff durch fremde Legislation wird verhindert.

- Der Zugriff durch fremde Geheimdienste wird verhindert.

- Die Funktionsfähigkeit bleibt auch bei geopolitischen Krisen erhalten.

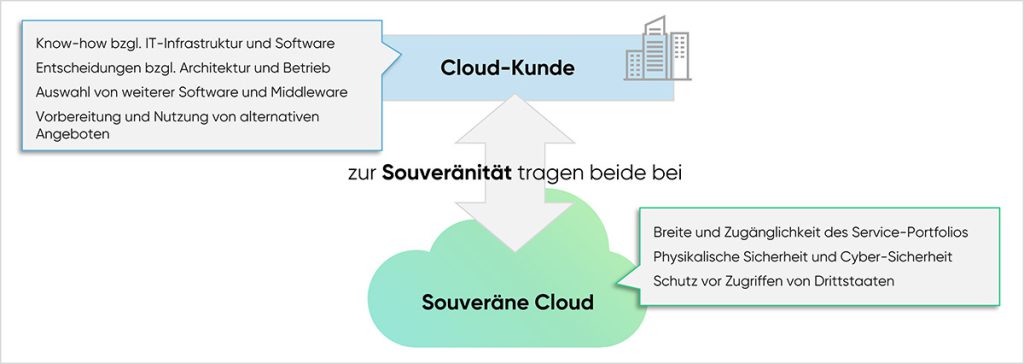

Souveränität ist eine gemeinsame Aufgabe

Selbstbestimmte Digitalisierung gelingt nur, wenn sowohl Cloud-Provider, als auch Cloud-Nutzer ihren Teil beitragen. Die Anbieter souveräner Clouds müssen beispielsweise für physikalische Sicherheit sowie für allgemeine IT-Sicherheit sorgen und den Zugriff von Drittstaaten minimieren.

Cloud-Nutzer hingegen müssen ausreichend IT-Know-how mitbringen, um etwa einzelne Abhängigkeiten durch entsprechende Software-Architekturen und Betriebs-Prozesse zu reduzieren. Zudem gilt es eine an sich sichere Infrastruktur nicht durch mangelnde Vorkehrungen auf Ebene der Software-Anwendung anfällig für Angriffe zu machen.

Methodik des Sovereign Cloud Benchmarks

Im Benchmark der souveräne Clouds haben wir uns auf die Aufgaben der Cloud-Provider beschränkt. Wir bewerten deren Fähigkeit zur Erfüllung der folgenden Kriterien der Leistungsfähigkeit:

- Service-Portfolio: Wie umfangreich ist das Service-Portfolio? Wie leistungsfähig ist es?

- Kundenfreundlichkeit: Gibt es administrative Hürden bei der Nutzung? Wie gut ist die Developer Experience? Wie nutzerfreundlich sind die Preismodelle?

- Skalierungsfähigkeit: Wie gut lassen sich die Services im kleinen Umfang nutzen? Wie gut lassen sie sich im Bedarfsfall europaweit skalieren?

- Betriebsfähigkeit: Wie ist die Verfügbarkeit der Services? Wie gut ist der Support?

- Dienstleister: Wie umfangreich ist die Partner-Landschaft für die Technologie? Wie gut verbreitet ist das notwendige Technologie-Know-how im Markt?

Bezogen auf die Kontrollziele wurden folgende Kriterien bewertet:

- Physikalische Sicherheit: Wie viele relevante Zertifizierungen gibt es? Wie viele Rechenzentren und Verfügbarkeitszonen gibt es?

- Cyber-Sicherheit: Wie gut sind Hardware- und Software-Supply-Chains gegen Kriminelle abgesichert? Wie viele Sicherheitsservices und relevante Zertifizierungen gibt es?

- Drittstaaten-Zugriffe: Wie geht der Provider mit konkurrierenden Gesetzgebungen um? Welche Methoden gibt es zur Absicherung gegenüber anderen Zugriffsarten staatlicher Akteure?

- Geopolitische Resistenz: Wie viele und welche Abhängigkeiten gibt in Betrieb, Software und Hardware bezüglich nicht-europäischer Akteure?

- Dokumentation: Wie gut sind die Services dokumentiert? Wie bekannt sind provider-spezifische Best-Practices?

Zu jeder der genannten Kategorien gibt es mehrere Fragen. Jede Kategorie erhält eine unterschiedliche Gewichtung, besondere Bedeutung erhalten die Fragen nach möglichen Drittstaaten-Zugriffen und geopolitischer Resistenz.

Die Bewertung selbst erfolgte basierend auf Experten-Interviews, Internetrecherche und Teilnahme an Konferenzen der Anbieter. In zukünftigen Iterationen befragen wir zudem die Anbieter direkt.

| Lizenzbedingungen Im Gegensatz zu den sonstigen Texten, Daten und Grafiken ist dieser Text und der Benchmark unter der Lizenz CC BY-NC-ND 4.0 veröffentlicht. Sie dürfen: Das Material in jedwedem Format oder Medium vervielfältigen und weiterverbreiten. Dabei gelten, unter anderem, die folgenden Bedingungen: Namensnennung: Sie müssen angemessene Urheber- und Rechteangaben machen, einen Link zur Lizenz beifügen und angeben, ob Änderungen vorgenommen wurden. Nicht kommerziell: Sie dürfen das Material nicht für kommerzielle Zwecke nutzen. Keine Bearbeitungen: Wenn Sie das Material remixen, verändern oder darauf anderweitig direkt aufbauen , dürfen Sie die bearbeitete Fassung des Materials nicht verbreiten. Keine weiteren Einschränkungen: Sie dürfen keine zusätzlichen Klauseln oder technische Verfahren einsetzen, die anderen rechtlich irgendetwas untersagen, was die Lizenz erlaubt. Die kompletten Lizenzdetails finden Sie hier. |