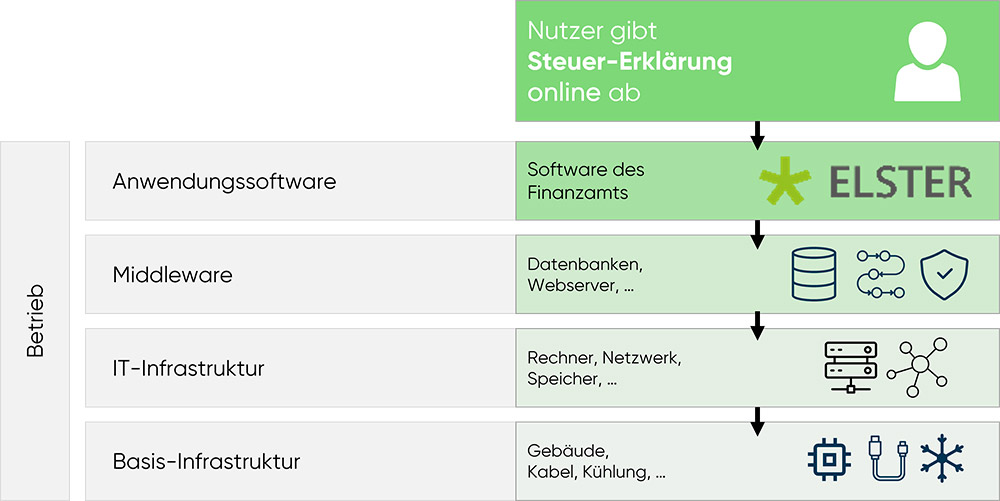

IT-Wertschöpfung anhand der Online-Steuererklärung

Jede Branche hat eine Wertschöpfungskette. Für ein fahrbereites Auto bedarf es eines Bergwerks, Stahl, einer Stahlpresse, gepresster Teile, einer Fertigungsstraße und vieles mehr. In der IT-Industrie ist die Wertschöpfungskette der sogenannte "Stack (in Deutsch: "Stapel").

Dieser Stack lässt sich beispielhaft anhand des Steuerprogramms der Finanzämter "ELSTER" skizzieren. Damit BürgerInnen ihre Steuererklärung online per ELSTER abgeben können, bedarf es folgender Komponenten:

- Basis-Infrastruktur: Das jeweilige Finanzamt benötigt ein Rechenzentrum mit Kühlung, Kabeln und Zugangskontrolle.

- IT-Infrastruktur: Im Rechenzentrum werden Rechner, Netzwerk und Speicher installiert und betrieben.

- Middleware: Des Weiteren werden unterstützende IT-Services wie Datenbanken, Webserver und Software für Sicherheit, Monitoring, Lastverteilung uvm. benötigt.

- Anwendungssoftware: Die eigentliche Software für die Abgabe der Steuererklärung wird installiert und betrieben. Sie nutzt die vorangegangenen Ebenen der IT-Wertschöpfung.

Auf jede dieser Ebenen des Stacks lässt sich das Spektrum der Bitkom anwenden: Abhängigkeit vs. Souveränität vs. Autarkie. Ein Unternehmen kann versuchen, jegliche Technologie bezogen auf Kühlung, Rechner, Datenbanken und/oder Software vollständig selbst zu kontrollieren oder externe Lieferanten einzusetzen. Betriebswirtschaftlich sind dies sogenannte "Make-or-Buy"-Abwägungen, Beispiele für die strategische Erhöhung der Eigenfertigung existieren einige:

- Tesla ist früh in die Produktion von Batterien eingestiegen und erwägt nun den Aufbau eigener Lithium-Minen.

- Apple hat sich entschieden, eigene Chips zu entwerfen, lässt diese aber weiterhin im Auftrag produzieren.

- Amazon hat eigene Datenbanken entworfen und löst damit die Abhängigkeit von Oracle

- Dropbox baut eigene Rechenzentren auf und verlässt den langjährigen Lieferanten AWS

Abhängigkeiten in der IT-Wertschöpfung sind also eine bekannte Herausforderung und kein rein europäisches Problem.

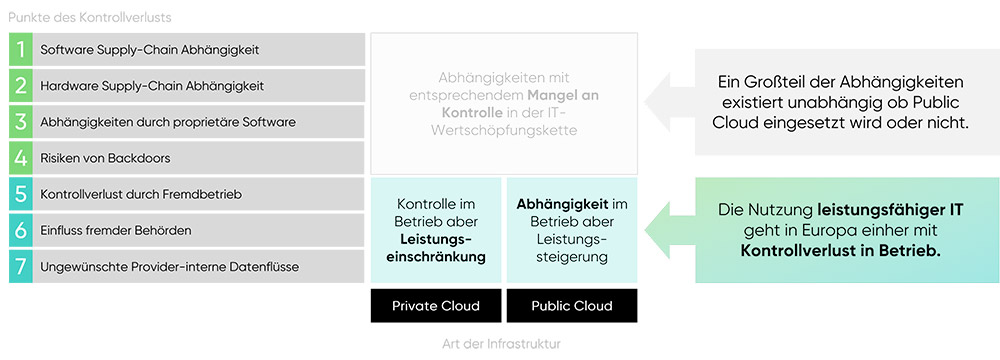

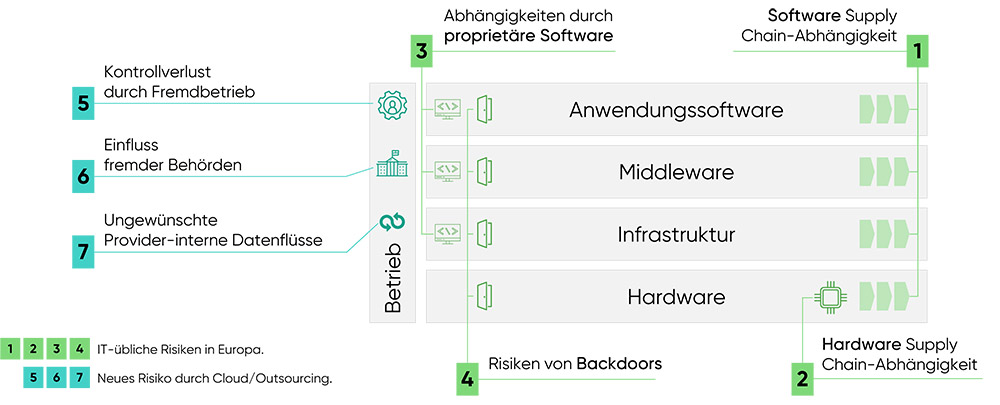

Sieben Abhängigkeitsmuster in der europäischen IT

Bezogen auf Europa, lassen sich dennoch typische Abhängigkeitsmuster erkennen:

1. Software-Supply-Chain-Abhängigkeit: Die meisten Softwares auf allen Ebenen des Stacks sind amerikanischer Herkunft. Bürosoftware ist meist von Microsoft, eine sehr verbreitete Datenbank-Software stammt von Oracle, Software innerhalb von Cisco-Netzwerkkomponenten stammt von Cisco, Software auf Intel-Chips wird von Intel hergestellt.

2. Hardware-Supply-Chain-Abhängigkeit: Ein Großteil der Hardware-Komponenten stammt aus Asien. Südkorea und Taiwan sind die Zentren der Hochleistungschip-Produktion, einfache Komponenten werden meist in China hergestellt. Seltene Erden wie auch Silizium kommen zu einem Großteil ebenfalls aus China.

3. Abhängigkeiten durch proprietäre Software: Selbst wenn die Lieferanten von Software aus Europa stammen, können sich dadurch dauerhafte Abhängigkeiten ergeben. Als Beispiel sei das Warenwirtschafts-System von SAP oder auch das Content Management System von Contentful genannt. Die klassischen Beispiele sind Oracle-Datenbanken und Betriebssysteme wie iOS und Windows.

4. Risiken durch Backdoors: Jede Software kann Schwachstellen enthalten - bewusste (Backdoors) oder unbewusste (Sicherheitslücken). Für das Kunden-Unternehmen bedeuten sie gleichermaßen einen Kontrollverlust: Es kann nicht mehr selbst bestimmen, welche Parteien Zugriff auf welche Daten in welchem Umfang erhalten.

Die ersten vier Abhängigkeiten existieren weitgehend unabhängig davon, ob das Kunden-Unternehmen eine Private Cloud im eigenen Rechenzentrum aufbaut und betreibt oder die Leistungen in die Public Cloud outsourced. In letzterem Falle kommen die folgenden drei Punkte des Kontrollverlusts hinzu:

5. Kontrollverlust durch Fremdbetrieb: Betreibt ein externer Dienstleister wie AWS oder Microsoft den IT-Service, verliert der Kunde naturgemäß die Kontrolle über die Details der Leistungserbringung. Wie genau erfolgt die Zugangskontrolle zum Rechenzentrum? Welche Mitarbeitenden erhalten Admin-Rechte? Welche Subdienstleister werden eingesetzt?

6. Einfluss fremder Behörden: Auch wenn amerikanische Dienstleister Rechenzentren in Europa betreiben, unterliegen sie weiterhin amerikanischer Regulierung und Rechtsprechung. Insbesondere bedeutet dies, dass sie gemäß des CLOUD Acts unter bestimmten Bedingungen Daten an amerikanische Behörden übergeben müssen. Eine vergleichbare Situation gibt es bei chinesischen und russischen Dienstleistern.

7. Unerwünschte Provider-interne Datenflüsse: Insbesondere bei kostenlosen Cloud-Services werden die anfallenden Daten potentiell auch für eigene Zwecke genutzt. Übersetzungsprogramme etwa könnten eingegebene Texte zur Verbesserung ihrer Services nutzen.

Das Dilemma: Leistungseinschränkung oder Kontrollverlust

Digitale Selbstbestimmung besteht aus zwei Komponenten: Leistungsfähigkeit und Kontrolle. Keine der beiden Aspekte alleine ist befriedigend:

- Eine sehr leistungsfähige Anwendung, welche vollständig abhängig von der Willkür Dritter ist.

- Eine vollständig unter eigener Kontrolle stehende Anwendung, welche stark abfällt gegenüber dem Wettbewerb in den Bereichen Komfort, Skalierbarkeit und Geschwindigkeit.

Die sieben genannten Punkte europäischen Kontrollverlusts zeigen, wie unsouverän Europa in allen Bereichen der IT-Wertschöpfung ist. Betrifft dies in der klassischen IT im Wesentlichen die Faktoren Hardware- und Software-Supply-Chain sowie proprietäre Software und Sicherheits-Schwachstellen, kommen bei der Public Cloud noch Kontrollverlust durch Fremdbetrieb, ausländische Behörden und mögliche provider-interne Datenflüsse hinzu.

Ein Verzicht auf diese Abhängigkeiten ginge einher mit deutlichen Leistungseinbußen auf allen Ebenen des digitalen Leistungsspektrums.