Ein häufiges Argument der Skeptiker der Public Cloud lautet: Wer Daten in der Public Cloud speichert, egal ob in den USA oder in einem deutschen Rechenzentrum, der übergibt diese direkt den amerikanischen Geheimdiensten. Auch die gängige Verschlüsselung helfe nicht, denn NSA&Co hätten auch Zugang zu den Schlüsseln. Die einzige Lösung: Die Private Cloud. Oder zumindest ein europäischer Hoster.

Aber sind Private Clouds wirklich sicher vor Geheimdiensten? Oder hilft am Ende nur die gekappte Leitung zum Internet? Diesen Fragen gehen wir im folgenden Artikel nach.

Welche Ansatzpunkte gibt es?

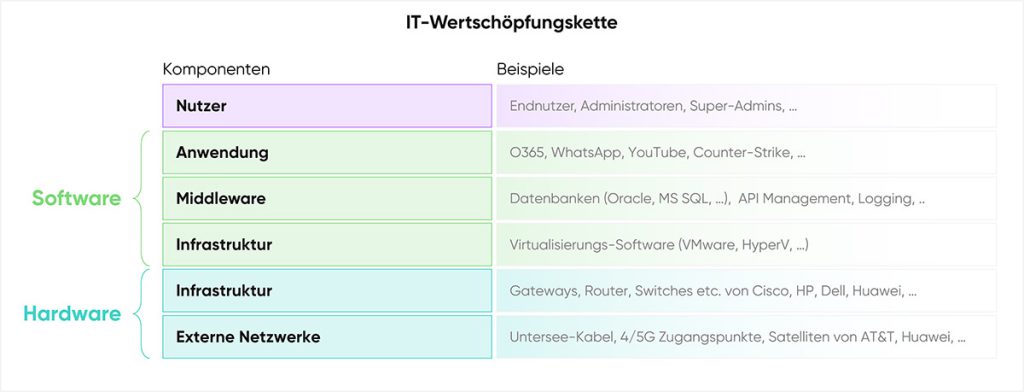

Hacker, egal ob private oder staatliche, suchen nach Ansatzpunkten in der IT-Wertschöpfungskette.

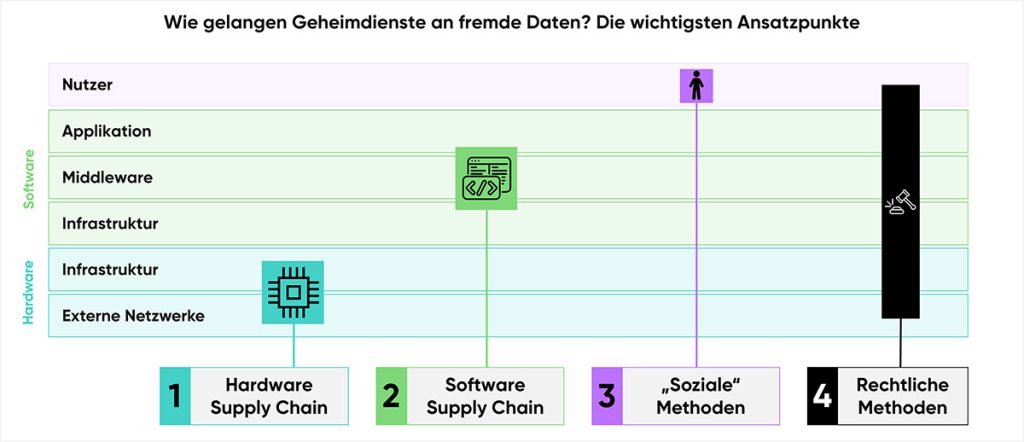

Jedes Element in dieser Kette kann Schwachstellen enthalten. Die vier wichtigsten zeigt die folgende Grafik:

Naturgemäß ist die Informationslage dünn, die offiziellen Webseiten der Dienste geben keine Hinweise auf ihre geheimen Vorgehensweisen. Trägt man die Einzelberichterstattung von Journalisten zusammen, ergeben sich dennoch vier Zugriffs-Muster:

1. Über Hardware Supply Chain.

2. Über Software Supply Chain.

3. Über „soziale“ Methoden.

4. Über rechtliche Methoden.

Einige der nachfolgenden Quellen beziehen sich auf ältere Sicherheitslücken oder Hintertüren, die zwischenzeitlich geschlossen wurden. Sie werden dennoch aufgeführt, um übliche Muster und Methoden aufzuzeigen.

1. Zugriff über die Hardware-Supply-Chain

Für den Zugriff über die Hardware-Wertschöpfungskette haben wir vier Optionen für Geheimdienste gefunden.

| Weg | Beispiel | Kommentar oder weitere Beispiele |

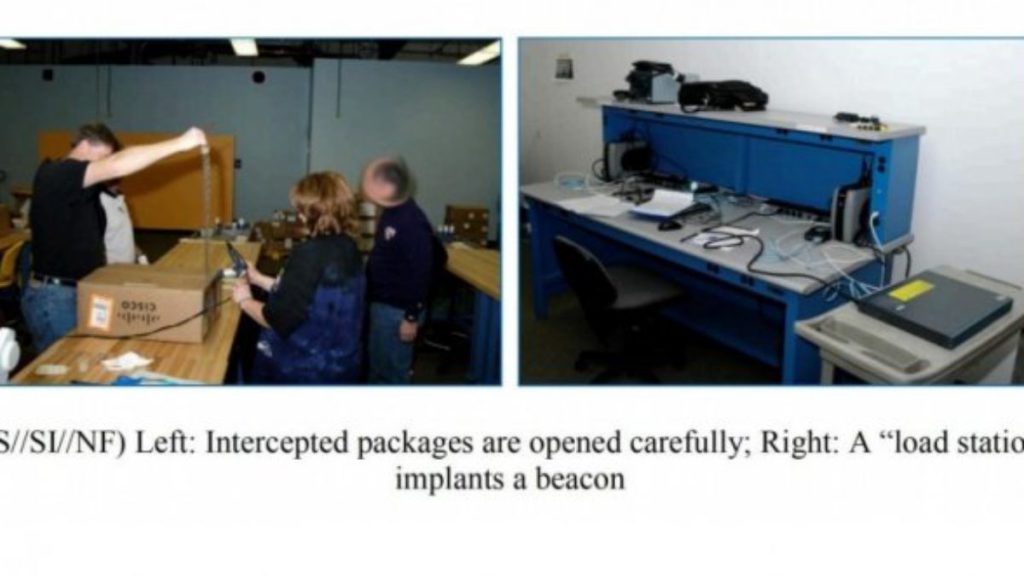

| Manipulierte Hardware | Die NSA fing Hardware, wie Laptops und Switches ab und stattete diese mit Abhöreinrichtungen aus. | Weitere Beispiele: Cisco Router, die NSA-Toolbox und manipulierte USB-Kabel. |

| Geschwächte Algorithmen | RSA hat US-Behörden Zugang zu Organisationen mit Hilfe gezielt geschwächter Algorithmen ermöglicht. | Von Chinesen gehackte Zwei-Faktor-Authentifizierung. |

| Hintertüren im Netzwerk | Cisco Switches wurden mit einer Schwachstelle ausgeliefert, die einfachen Zugriff erlaubte. | Weitere Beispiele von Cisco und Juniper, NSA-Attacken auf Router und Huawei sowie Lücken in Netzwerken und Wanzen im Glasfaser. |

| Hintertüren in Chips | Intel lässt für seine Management Engine einen Zugang offen. Für sensible Daten der US-Regierung wird dieser geschlossen, für alle anderen ist er weiterhin offen. | Weitere Hintertüren und Sicherheitslücken in Chips aus China sowie bei Apple und Intel. |

Besonders interessant: Forscher der University of Massachusetts haben wohl einen Weg gefunden, die Hardware-Hintertüren so zu verschleiern, dass sie praktisch nicht entdeckt werden können.

Die genannte Hardware, wie Netzwerk, Chips und Sicherheits-Tokens werden gleichermaßen in klassischen Rechenzentren, in Private Clouds und Public Clouds eingesetzt. Schutz vor Geheimdiensten bietet im Bereich Hardware also lediglich die vollständige Trennung vom Internet.

2. Zugriff über die Software-Supply-Chain

Die meisten Möglichkeiten für den Zugriff durch Dritte haben wir im Bereich der Software-Wertschöpfungskette gefunden:

| Weg | Beispiel | Kommentar oder weitere Beispiele |

| Spyware in Anlagen ohne Internetzugang | Geheimdienste haben mit der Malware Stuxnet iranische Atom-Anlagen ohne Internet-Zugang sabotiert. | Zusätzliche Dokumentation unter diesem Link. |

| Infiltration eines Software-Lieferanten | Im Fall Solarwinds schmuggelten Geheimdienste eine Software-Wanze über einen Lieferanten in US-Ministerien und andere Unternehmen ein. | Weitere Dokumentation zu Solarwinds hier und hier. Ein ähnlicher Fall bei ASUS hier. |

| Hintertüren in Open- Source-Software | Über die viel genutzte Middleware log4j konnten Angreifer eigenen Code auf einem infizierten Server ausführen. | Weitere Beispiele: Darkleech, HackTask, Colourama, JavaScript 2018 Backdoor, PyPI repository attack. |

| Telemetrie-Daten | Amerikanische Unternehmen behalten Zugriff auf Softwares via Telemetrie, wie im Fall von O365 häufig diskutiert. | Forscher vermuten entsprechende Datenflüsse auch bei Tiktok. |

| Fehler in der Middleware | Geheimdienste können Zugriff über bekannte Bugs in Middleware erhalten, wie in diesem Fall bei Active Directory. | Weitere Beispiele bei Datenbanken und Email-Server. |

| Spionage-Software in Endanwendungen | Endanwendungen wie Saugroboter enthalten ebenfalls Software, häufig gepaart mit Videokameras und Mikrofonen. Sie können Daten an Akteure in Drittländern senden. | Weitere Beispiele für Autos, Überwachungskameras und andere Geräte . |

Mutmaßlich amerikanischen Geheimdiensten ist es sogar gelungen, in vollständig vom Internet getrennte Rechenzentren, wie jene der iranischen Atom-Anlagen, zu gelangen. Es ist allerdings unwahrscheinlich, dass Daten im nennenswerten Umfang an amerikanische Behörden zurückgeflossen sind. Die iranischen Zentrifugen wurden zerstört, der Datenschutz aber blieb wohl gewährleistet.

Für alle anderen Methoden gilt: Sie sind gleichermaßen in klassischen Rechenzentren, Private Clouds und Public Clouds anwendbar.

3. Zugriff über „soziale“ Methoden

„Sozial“ bedeutet in diesem Fall, dass die Methode die Schwächen der beteiligten Menschen ausnutzt.

| Weg | Beispiel | Kommentar oder weitere Beispiele |

| Phishing | Wie etwa hier in China gelangen Angreifer über gefälschte Webseiten oder Emails an Passwörter von Nutzern. Mit deren Identität gelangen sie an relevante Daten. | Beispiele dazu auch aus Deutschland und der Schweiz. |

| Bestechung | Admins oder Super-Admins können, wie auch Politiker, über Geld-Geschenke zur Herausgabe von Login-Daten oder zum Zugang zum Data Center bewegt werden. | |

| Erpressung | Erpressung oder Kompromittierung als Mittel zum Ziel. Im Fokus stehen ebenfalls Mitarbeitende in Schlüsselpositionen, denen ein empfindliches Übel angedroht wird. |

In der IT-Security wird Erpressung auch die „10$ Wrench Method“ genannt. Wrench ist das englische Wort für „Schraubenschlüssel“. Mit diesem Tool für lediglich 10 US$ bedrohen dann entsprechend geschulte Mitarbeiter die Systemadministratoren und erhalten den gewünschten Zugang zu Systemen.

Grundsätzlich sind alle drei Methoden möglich für alle Formen von IT-Infrastruktur, auch jene die völlig vom Internet getrennt sind. Bezogen auf Bestechung und Erpressung sind Public Clouds deutlich besser geschützt, weil die Plattformen selbst Super-Admins nicht alleinige Zugänge ermöglichen und jede Form des Zugriffs über separate Mechanismen getrackt und beobachtet wird.

4. Rechtliche Methoden des Datenzugriffs

Oft ist nicht bekannt, welche rechtlichen Handlungsspielräume schon vorhanden sind. Inländische Strafverfolgunsbehörden und Geheimdienste erhalten sehr umfassenden Zugang zu allen großen Datenverarbeitern sowie Netz- und Plattformbetreibern. Alles gemäß §10 des Grundgesetzes, dem Artikel für das „Briefgeheimnis“. Im dazugehörigen G10-Gesetz finden sich die vielen Ausnahmen dazu. Gleiches gilt in anderen großen Ländern analog. Spannender allerdings sind die von Snowden veröffentlichten und von Max Schrems angeführten Möglichkeiten der US-Geheimdienste. Hierauf gehen wir in einer weiteren Artikelreihe ab Mai 2023 ein.

Hat die NSA meine Cloud gehackt?

Die Antwort ist: Sehr wahrscheinlich. Aber eventuell auch der FSB, der Mossad oder der französischen Geheimdienst. Wenn Sie spannende Daten besitzen, finden die Schlapphüte ihre Wege in Ihr Rechenzentrum - ob Cloud oder nicht.

Gehen Sie davon aus, dass die Netzwerkkomponenten Abhörvorrichtungen enthalten. Gehen Sie davon aus, dass in der Software-Wertschöpfungskette Abhörvorrichtungen enthalten sind. Und gehen Sie davon aus, dass die Geheimdienste systematisch Sicherheitslücken und Backdoors nutzen, ohne offen vor ihnen zu warnen.

Ist das schlimm?

Auf diese Frage hin erzählte mir meine 83-jährige Mutter, leidenschaftliche Kunsthistorikerin, vom Geheimdienst der Venezianer im 16. Jahrhundert. Große Mächte haben den Bedarf nach Informationsvorsprung. Technologisch führende Mächte besorgen sich diese Informationen auch. Als praktizierende Stoikerin empfahl sie mir zudem Epiktets Handbüchlein der Moral als Schlüssel zum glücklichen Leben:

"Von den Dingen stehen die einen in unserer Gewalt, die anderen nicht. In unserer Gewalt stehen: unsere Meinung, unser Handeln, unser Begehren und Meiden. [...] Nicht in unserer Gewalt stehen: unser Leib, unser Besitz, Ansehen, äußere Stellung "

Epiktet, 50-138 n. Chr.

Ob Geheimdienste nun in den Besitz meiner Daten gelangen, liegt praktisch nicht in meiner Gewalt. Diese Erkenntnis gibt immerhin die Freiheit für die Wahl jener IT, die mich etwa am Besten vor gewöhnlichen Kriminellen schützt.

In Deutschlands und Europas Gewalt aber steht mehr. Wir könnten leistungsfähiger werden in den Schlüsseltechnologien des 21. Jahrhunderts: Eigene Digitaltechnologien, Clouds, Netzwerkkomponenten, Virtualisierungs-Softwares, Workplace-Anwendungen. Fremden Nachrichtendiensten würde es so deutlich erschwert, an unsere Daten zu gelangen. Und unsere eigenen Dienste? Die müssten wir lediglich etwas besser kontrollieren.

Dieser Artikel entstand unter Mitwirkung von Jan Tietjen, Jockel Merholz, Andreas Tamm und Prof. Dr. Roland Frank.